Aplicar las herramientas del sistema para la preservación del equipo e insumos.

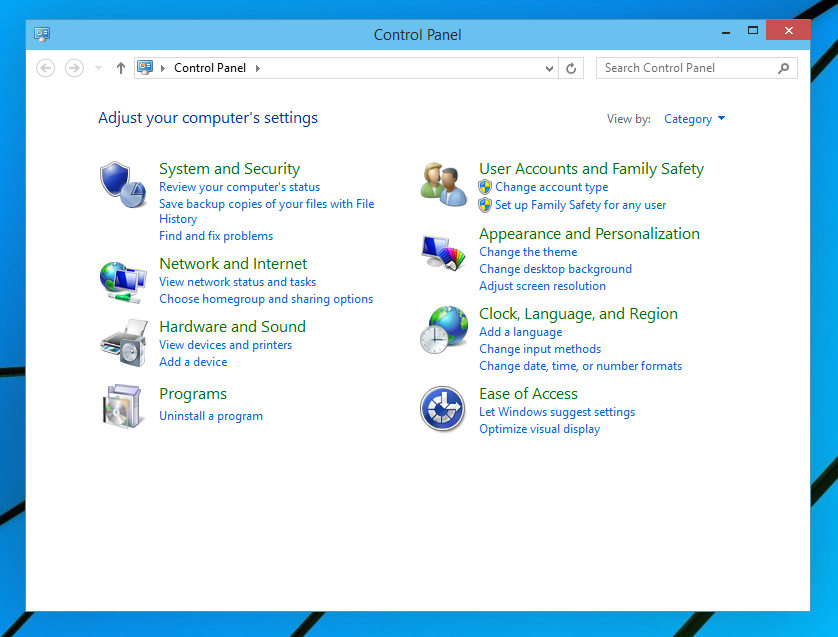

Para aplicar algunas herramientas en el sistema es necesario seguir los pasos que te indica el programa.

para aplicar un antivirus vacunar todos los medios de almacenamiento, este programa esta diseñado para combatir y eliminar todo virus que sea dañino para tu equipo de computo.

Ejemplos de herramientas del sistema.

Ejemplos de herramientas del sistema.

Windows incorpora algunas herramientas para optimizar el funcionamiento del ordenador. En este tema conoceremos con más detalle algunas de las más utilizadas.

El comprobador de errores

La herramienta de Comprobación de errores en el disco (Scandisk) busca posibles errores en el disco e intenta repararlos. Podemos utilizarla sobre cualquier medio de almacenamiento (discos duros, discos externos, memorias flash, etc.), excepto con los de sólo lectura (CD's y DVD's).

Se suele utilizar para reparar un disco dañado y recuperar los datos que había en su interior. Pero no es la panacea, habrá ocasiones en que no será posible la recuperación.

En ocasiones, el comprobador de errores se inicia automáticamente. Esto sucede, por ejemplo, al encender el equipo tras un apagado incorrecto, producido por un fallo eléctrico o un cuelgue del sistema.

Desfragmentador de discos

Desfragmentador de discos

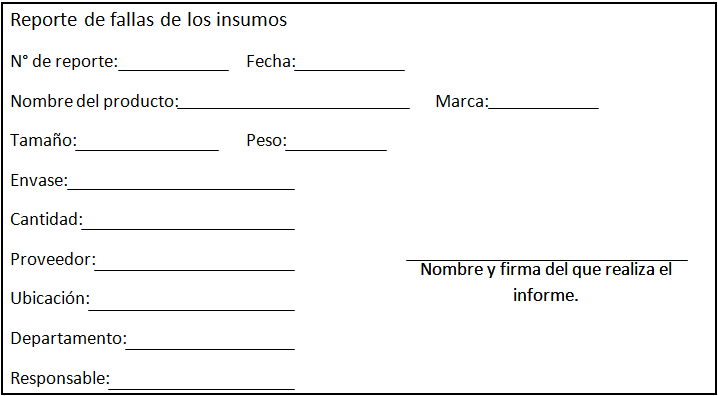

Administrar el uso de insumos.

Administrar el uso de insumos.

Elementos materiales o información necesarios para la realización de un proceso.- todos los elementos humanos, técnicos, tecnológicos, financieros, de información requeridos para desarrollar las actividades previstas en un proyecto o experiencia .todos los insumos deben tener un control de rendimiento, por lo que debemos considerar la compatibilidad de estos, así como la marca, ya que muchas veces estos determinan el poco rendimiento y que se tenga que comprar frecuentemente un producto, por lo que eleva los costos de compra. por lo tanto se deberá nacionalizar hasta determinado punto que no entorpezca el buen funcionamiento del negocio o institución

Ejemplos de insumos y como administrarlos:

Ejemplos de insumos y como administrarlos:

El insumo es un bien consumible utilizado en el proceso productivo de otro bien.

En general los insumos pierden sus propiedades y características para transformarse y formar parte del producto final.

Se podria mencionar insumos del tipo domestico, empresarial o industrial

Relaciona estos conceptos a informatica o computo y obtendras rapidamente ejemplos como:

impresora

monitor

mouse

teclado

soportes ergonomicos para laps

lector de dvd, cd, blueray

adaptadores de AC

dvd cd

cartuchos

papel para impresion

software

cableados

routes

access point

los mismos servicios de internet, voip etc

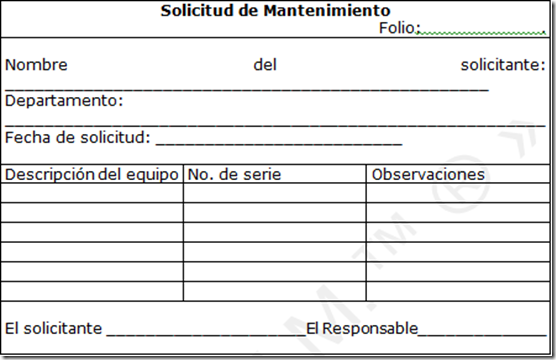

Realizar la solicitud de restablecimiento de insumo y mantenimiento preventivo

¿Qué es reabastecimiento?

Es recuperar, volver a llenar, o tener todos los componentes relativos a las computadoras.

Para realizar esta solicitud te proporcionaremos una guía:

REQUISICIÓN DE INSUMOS DE COMPUTO

No DE REQUISICIÓN:

FECHA:

DEPARTAMENTO SOLICITANTE:

CANTIDAD

PRODUCTO

MARCA

ENVASE

CONTENIDO

PRECIO

TOTAL

FIRMA DE RECIBIDO

____________________

Solicitud de Reabastecimiento de insumos:

Mantenimiento preventivo en el equipo de cómputo

Mantenimiento preventivo en el equipo de cómputo

Tipos de mantenimiento:

· Preventivo:

1-¿Con que propósito se realiza el mantenimiento preventivo?

De minimizar el riesgo de fallas en los componentes de las computadoras

2-Pasos para realizar el mantenimiento preventivo

1. Des energizamos el equipo y lo destapamos retirando

los tornillos con un desarmador.

2. Luego retiramos las bases de datos de los dispositivos así como también los conductores de alimentación eléctrica.

3. Des amblamos los dispositivos (memorias RAM, cd, tarjeta madre, etc.)

4. Limpiar las memorias RAM, Unidad de Cd, fuente de poder, etc.

5. Ensamblar los dispositivos.

6. Conectar los cables.

7. Tapar el gabinete con tornillos.

8. Conectar dispositivos mouse, teclado, cámara web, etc.

9. Verificar si funciona.

El mantenimiento preventivo consiste en la revisión periódica de ciertos aspectos, tanto de hardware como de software en un PC. Estos influyen en el desempeño fiable del sistema, en la integridad de los datos almacenados y en un intercambio de información correcta, a la máxima velocidad posible dentro de la configuración optima del sistema. Es importante limpiar el equipo ya que la mezcla del polvo con el ambiente húmedo en caso extremos ocasiona que este sea un magnifico conductor electrónicos de una computadora, además el polvo reduce la eficiencia de los ventiladores de enfriamiento provocando que disminuya su rendimiento.

Reguardar la información:

RESGUARDO DE LA INFORMACIÓN: El resguardo de información es proteger la información de tu computadora y respaldarla en caso de una falla.

Hacer una copia de seguridad o backup se refiere a la copia de datos de tal forma que estas copias adicionales puedan restaurar un sistema después de una perdida de información.

CONCLUSIÓN: Debemos tener siempre respaldos de nuestra información por más simple que ésta sea ya que no sabemos cuando la podremos ocupar, es por ello que debemos saber cómo realizarlo para así tener una buena protección ante cualquier riesgo.

Para ello debemos emplear medios externos e irlos almacenando en un lugar seguro.

CONTRASEÑA O PASSWORD: Una contraseña o clave en ingles password es una forma de autentificación que utiliza información secreta para controlar el acceso hacia algún recurso, la contraseña normalmente debe guardarse en secreto ante aquellos a quienes no se les permite el acceso.

CONCLUSIÓN: Gracias a las contraseñas nuestra información puede estar a salvo ante cualquier intruso ya que permiten bloquearla y no se puede conocerla si no se tiene la correcta.

Es importante que toda nuestra información este bajo contraseña y debemos tener en cuenta a quien si le podemos permitir el acceso para evitar daños en ella.

CONFIDENCIALIDAD DE LA INFORMACIÓN: Una de las características de la seguridad es la confidencialidad, es la necesidad de que esa información únicamente sea conocida por personas autorizadas.

CONCLUSIÓN: Es importante que tengamos en cuenta que la confidencialidad de toda nuestra información sea lo principal ya que sólo de esta manera podemos decidir quién la puede conocer para evitar que intrusos la modifiquen y así tener pérdidas o daños en ésta.

P

OLITICAS PARA RESGUARDAR LA INFORMACIÓN: Son las normas o reglas que establezcan para el resguardo de la información.

CONCLUSIÓN: Son un plan para sacar las copias de seguridad siguiendo ciertas condiciones.

ENCRIPTACIÓN: Toda encriptación se encuentra basada en un algoritmo, la función de este algoritmo es básicamente codificar la información para que sea indescifrable a simple vista de manera que una letra “a” pueda equivaler a “5X5MVWE” o bien “XQE9F0” el trabajo del algoritmo es precisamente determinar cómo será la información de su estado original a otro que sea muy difícil de descifrar.

CONCLUSIÓN: L a encriptación nos permite convertir la información en códigos que no puedan ser descifrados tan fácilmente para así tener la seguridad de que está protegida y no se puede saber su contenido, es por ello que debemos emplearla.

FIRMA DIGITAL: Una firma digital utiliza el mismo funcionamiento del public key o algoritmo asimétrico, existe una llave pública y una secreta en el caso de firmas digitales, la llave pública es ampliamente conocida, es capaz de identificar si la información proviene de una fuente fidedigna. L a llave pública es capaz de reconocer si la información realmente proviene de la llave secreta en cuestión.

CONCLUSIÓN: La firma digital nos permite saber si el usuario que quiere entrar a la información es un usuario seguro y puede tener acceso o simplemente identifica si no lo es y le deniega el acceso para evitar que modifique la información sin una autorización permitida.

ALGORITMOS DE ENCRIPTACIÓN: Son ampliamente conocidos y provienen de un usuario no autorizado, los algoritmos utilizan la llave key para controlar la encriptación y decriptación de información, algunos algoritmos son: DES (algoritmo simétrico), AES y uno de los más conocidos RSA (algoritmo asimétrico)

CONCLUSIÓN: Estos algoritmos son software que permiten codificar la información y así mismo mantenerla en confidencialidad para no perderla. Son diferentes debido a sus diferentes características.

+21.31.55.png)